Споры о подписании ключей Texas Instruments - Texas Instruments signing key controversy - Wikipedia

В Споры о подписании ключей Texas Instruments в результате Инструменты Техаса '(TI) ответ на проект факторизовать 512-кусочек ЮАР криптографические ключи необходимо написать обычай прошивка к устройствам TI.

Проект

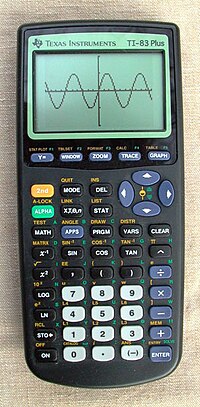

В июле 2009 года Бенджамин Муди из United-TI Форум пользователь, опубликовавший факторы 512-битного ЮАР ключ, используемый для подписи ТИ-83 + серия графический калькулятор. Обнаружение закрытого ключа позволит конечным пользователям вспышка их собственный операционные системы на устройство без использования специального программного обеспечения. Moody использовало две бесплатные реализации общее числовое поле сито, msieve и ggnfs; вычисления заняли 73 дня на двухъядерном процессоре с тактовой частотой 1,9 ГГц. Это демонстрирует прогресс развития оборудования: факторизация аналогичных 512-битных RSA-155 в 1999 году использование того же алгоритма потребовало большой специализированной исследовательской группы, 8000 MIPS-лет вычислительного времени и Cray C916 суперкомпьютер.[1]

В ответ члены более широкого сообщества графических калькуляторов TI (в yAronet) создали BOINC -основан распределенных вычислений проект RSA Lattice Siever (сокращенно RSALS), который быстро учел другие ключи.[2]RSA Lattice Siever оставался активным в течение почти трех лет после того, как пережил свою первоначальную цель, путем факторизации других целых чисел для математического сообщества.[3] RSALS перешел на NFS @ home, вдохновленную RSALS[4] в конце августа 2012 г.

Правовой ответ

Texas Instruments начала с отправки двух Закон об авторском праве в цифровую эпоху (DMCA) запросы на удаление хакерам со ссылкой на сайты или сообщения на форумах, которые они контролировали.[5][6] Хакеры отреагировали удалением ключей без консультации с поверенным.[7] Затем TI разослала дополнительные уведомления DMCA различным[8] из веб-сайты отображение ключей, включая United-TI, Reddit, и Википедия.[9] Затем усилия Texas Instruments стали предметом Эффект Стрейзанд,[10] и ключи были зеркалированы на ряде сайтов, в том числе WikiLeaks[11] и WordPress. В сентябре 2009 года Дэн Гудин из Реестр предупредил Фонд электронных рубежей (EFF) на действия TI, и EFF согласилась взяться за дело pro bono, представляющих трех человек, получивших уведомления DMCA.

13 октября 2009 г. EFF направил TI письмо с предупреждением о том, что размещение ключей не нарушает DMCA и что он может нести ответственность за искажение фактов.[12] Несмотря на письмо EFF, TI продолжала рассылать уведомления DMCA на веб-сайты, на которых размещены ключи, но прекратила это делать после конца 2009 года. EFF подала Встречное уведомление DMCA, раздел 512 от имени трех блоггеров, получивших уведомления DMCA. Когда EFF не получил ответа к установленному сроку, блоггеры повторно разместили удаленный контент.[13]

Криптографические ключи

Публика ЮАР параметры оригинала ТИ-83 + Ключ подписи ОС / TI-83 + Silver Edition, факторизованный Бенджамином Муди, представляет собой следующий 512-битный модуль п и публичная (или шифрованная) экспонента е (указано в шестнадцатеричный ):[14]

n = 82EF4009ED7CAC2A5EE12B5F8E8AD9A0AB9CC9F4F3E44B7E8BF2D57A2F2BEACE 83424E1CFF0D2A5A7E2E53CB926D61F347DFAA4B35B205B5881CEB40eB32 11

Факторинг п, Moody получило множители п (252 бита) и q (260 бит), который, в свою очередь, можно использовать для быстрого вычисления 512-битной частной (или дешифрованной) экспоненты d = е−1 мод (п−1)(q−1):

р = B709D3A0CD2FEC08EAFCCF540D8A100BB38E5E091D646ADB7B14D021096FFCDq = B7207BD184E0B5A0B89832AA68849B29EDFB03FBA2E8917B176504F08A96246CBd = 4D0534BA8BB2BFA0740BFB6562E843C7EC7A58AE351CE11D43438CA239DD9927 6CD125FEBAEE5D2696579FA3A3958FF4FC54C685EAA91723BC8888F292947BA1

Значение d затем можно использовать для подписи произвольного программного обеспечения ОС.

Ключи факторизованы RSA Lattice Siever ( ТИ-92 +, ТИ-73, ТИ-89, Вояж 200, ТИ-89 Титан, ТИ-84 + / TI-84 Silver Edition для подписи ОС и ключей подписи с отметкой даты) аналогичны, но имеют разные значения п, п, q, и d. Один ключ для подписи с отметкой даты используется всеми моделями.

Смотрите также

Рекомендации

- ^ Герман те Риле (1999-08-26), Новая запись факторизации (объявление факторизации RSA-155). Проверено 10 марта 2008.

- ^ "Все ключи для подписи TI - ticalc.org". www.ticalc.org. Получено 2009-09-21.

- ^ http://boinc.unsads.com/rsals/crunching.php

- ^ http://www.mersenneforum.org/showpost.php?p=306539&postcount=434

- ^ "brandonw.net". brandonw.net. Получено 2010-05-24.

- ^ «Ключи для подписи и DMCA - ticalc.org». www.ticalc.org. Получено 2009-09-21.

- ^ «Texas Instruments нацеливает юристов на взломщиков калькуляторов». Реестр. 2009-09-23. Получено 2011-01-01.

- ^ «ОБНОВЛЕНИЕ: Эй, Т.И., оставь этих детей в покое | Electronic Frontier Foundation». Eff.org. 2009-09-25. Получено 2010-05-24.

- ^ "DMCA Texas Instruments". 2009-09-25. Получено 2014-02-03.

- ^ "Шнайер о безопасности: ключи подписи Texas Instruments сломаны". www.schneier.com. Получено 2009-10-06.

- ^ Подавленные ключи криптографической подписи Texas Instruments, 28 августа 2009 г. в WikiLeaks. В архиве 10 апреля 2012 г.

- ^ «EFF предупреждает Texas Instruments, чтобы они не беспокоили любителей калькуляторов». Официальный пресс-релиз EFF. Получено 2009-10-25.

- ^ Граник, Дженнифер (29 октября 2009 г.). "Эй, Texas Instruments - хватит копать ямы". Блог EFF Deeplinks. Получено 2009-10-29.

- ^ "Файл". WikiLeaks. В архиве из оригинала от 10.04.2012. Получено 2012-04-10.

внешняя ссылка

- Подавленные ключи криптографической подписи Texas Instruments, 28 августа 2009 г. на Wayback Machine (архивировано 6 июня 2010 г.) в Интернет-архив. Файл на Wayback Machine (архивировано 6 июня 2010 г.).